¿Qué routers utilizar?

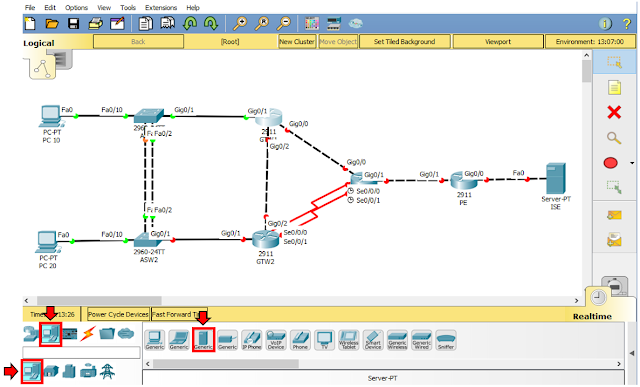

En Packet Tracer la maqueta puede desarrollarse utilizando routers Cisco 2911.

Para poder cubrir los requerimientos de estos 4 routers los routers Cisco 2911 en Packet Tracer cuentan con 3 interfaces GigabitEthernet (0/0, 0/1 y 0/2) y la posibilidad de incorporar en el chasis un módulo HWIC-2T para incorporar 2 interfaces seriales.

De esta forma, utilizando routers Cisco 2911 con un módulo HWIC-2T se pueden cubrir todos los requerimientos de la maqueta ya que desde la perspectiva del software Packet Tracer simula un IOS 15.1 (4)M4 que está alineado con el requerimiento del examen de certificación.

¿Cómo montamos el servidor de autenticación?

Para montar el servidor de autenticación utilizamos el servidor genérico incluido en las opciones de equipos terminales de Packet Tracer,

Una vez instalado el servidor, para contar con un servicio RADIUS o TACACS+ es necesario abrir la configuración del dispositivo, y seleccionar la solapa "Services".

En esta solapa el menú de la izquierda nos permite seleccionar los servicios que se desea activar. Es posible utilizar este servidor para montar servicios TFTP, FTP, NTP, SYSLOG en la red. En este caso lo que nos interesa es el servicio AAA.

Una vez seleccionado el menú de AAA es necesario "encender" el servicio seleccionando la opción "On", y luego el protocolo a utilizar: RADIUS o TACACS+.

El resto de la configuración ya es tema del desarrollo del laboratorio.

Espero que estas notas sean de utilidad para quienes se inician en el uso de Packet Tracer y desean aprovecharlo para su preparación para el examen.

Consultoria de IT a nivel General . Capacitación en REDES (Bootcamp) . Ventas y Servicios

sábado, 17 de marzo de 2018

domingo, 4 de marzo de 2018

Aprende a compartir Wi-Fi desde Windows @ REDES

Sin conexión a internet, la práctica totalidad de dispositivos que tenemos en casa carece de utilidad. No sólo me refiero al PC, smartphone o tablet. Incluso los televisores inteligentes y las consolas de videojuegos requieren de internet para actualizarse, instalar y ejecutar aplicaciones.De ahí que prácticamente cualquier gadget que tengamos disponga de acceso WiFi. Otra cosa es que tengamos un router o punto WiFi cerca para conectarnos a internet.

Otro detalle es que si logramos acceder a la red, el propio dispositivo sirve para compartir WiFi con el resto. Así nos aseguramos de qué dispositivos están accediendo y evitamos tener que compartir la clave de nuestro router.

A continuación repasamos los pasos a seguir para compartir WiFi desde un PC con Windows. Convertiremos nuestro portátil o sobremesa en un punto de acceso o Hotspot temporal.

En Windows 10

Si utilizas Windows 10, convertir tu computadora en un punto de acceso a internettemporal es relativamente simple, en especial con las últimas actualizaciones.

Para ello tendremos que ir a Inicio > Configuración > Redes e Internet y pulsar en Zona con cobertura inalámbrica móvil.

En Compartir mi conexión a internet seleccionamos la conexión desde la que accedemos a la red con nuestro PC con Windows. Luego activamos la opción Compartir mi conexión a Internet con otros dispositivos.

A partir de ese momento, para conectarnos a ese punto WiFi deberemos hacer como siempre: ir a las opciones WiFi, buscar el nombre de esa red, seleccionarla y escribir la contraseña.

En Windows 7, 8 y 8.1

Si bien las versiones anteriores de Windows 10 también tienen la opción de compartir WiFi, el proceso es más complicado y nos obliga a conectarnos desde nuestro PC al router vía Ethernet.

De ahí que si queremos compartir WiFi estando conectados a internet con la misma tecnología, la manera más cómoda es a través de aplicaciones de terceros.

La primera recomendación es Virtual Router, una aplicación para Windows 7 y 8 gratuita y de código abierto. Su objetivo es precisamente el que buscamos: convertir nuestro ordenador en un punto de acceso inalámbrico a internet para que acceda nuestro teléfono, tablet, impresora…

Abrimos Virtual Router, asignamos un nombre de red (SSID), una contraseña e iniciamos la conexión. A partir de ahí, desde la configuración WiFi de nuestros dispositivos veremos el nombre de la red para acceder a ella.

Si todo va bien, desde Virtual Router veremos los dispositivos conectados en el apartado Peers Connected.

Una segunda recomendación es MyPublicWiFi, que nos servirá tanto para Windows 7 y 8 como para Windows 10.

Su funcionamiento es idéntico a Virtual Router: Elegimos la opción Automatic Hotspot configuration, asignamos un nombre de red y contraseña, activamos (si no lo está) la opción Enable Internet Sharing y, finalmente, pulsamos en Set up and Start Hotspot.

Desde la pestaña Clients veremos los dispositivos conectados a nuestro punto de acceso WiFi. Opcionalmente, y para evitar que abusen de nuestra conexión a internet, desde Management podemos bloquear el uso de P2P, que consume mucho ancho de banda.

Y no hay dos sin tres. Baidu WiFi Hotspot también nos lo pone fácil para compartir WiFi desde un portátil con Windows.

Su funcionamiento es muy simple. Indicamos un nombre de red y contraseña y lo ponemos en marcha. En todo momento podemos parar la conexión o reiniciarla.

martes, 27 de febrero de 2018

DNSstuff @ TOOLS

DNSstuff offers DNS tools, Network tools, Email tools, DNS reporting and IP information gathering. Explore monitoring products and free DNS tools at DNSstuff.

viernes, 23 de febrero de 2018

RBLmon @ SOFTWARE

RBLmon es un servicio de monitoreo de reputación de correo electrónico en línea completamente automatizado, que le permite monitorear sus direcciones IP contra las listas negras en tiempo real más populares y comúnmente utilizadas (RBL).

La aplicación RBLmon enviará una notificación inmediata por correo electrónico tan pronto como se encuentre cualquiera de sus direcciones IP en la lista de RBL supervisados.

Es un servicio que todo administrador de infraestructura debe considerar, dado que siempre estamos expuestos a ser agregados en listas negras producto de cambios de configuraciones o por que alguien en nuestra empresa puede violar sin notarlo las reglas anti spam.

Por el momento el servicio es gratuito y disponible en http://www.rblmon.com/

Espero que la disfruten

jueves, 22 de febrero de 2018

pingdom tools @ SOFTWARE

Simule ademas el tráfico desde otro país, permitiendo estar seguro que tiene acceso desde fuera.

Pingdom ofrece un monitoreo de rendimiento y tiempo de actividad económico y confiable para sus sitios web. Utilizamos más de 70 ubicaciones de votación globales para probar y verificar los sitios de nuestros clientes las 24 horas del día, los 7 días de la semana, durante todo el año. Con Pingdom puede controlar el tiempo de actividad, el rendimiento y las interacciones de su sitio web para una mejor experiencia del usuario final. Tus clientes te lo agradecerán.

Retina Network Security Scanner @ SOFTWARE

- Facilidad de uso.

- Escelentes Reportes.

- Amplia gama de identificacion de exposiciones.

- Plataforma centralizada para automatizacion de identificaciones programadas.

- Actualizaciones efectivas.

- Se integra con otras plataformas como WSUS.

Con más de 10.000 implementaciones desde 1998, BeyondTrust Retina Network Security Scanner es la solución de evaluación de vulnerabilidades más sofisticada del mercado. Disponible como una aplicación independiente o como parte de Retina CS Enterprise Vulnerability Management , Retina Security Scanner le permite identificar de manera eficiente las exposiciones de TI y priorizar la corrección en toda la empresa.

- Monitorear y mejorar continuamente la postura de seguridad de la empresa.

- Identificar los activos de TI y los datos confidenciales en entornos dispares.

- Encuentre exposiciones de seguridad en activos de red, web, bases de datos, virtuales y de IoT.

- Priorizar la corrección basada en el riesgo real de los activos críticos.

- Implemente y escale fácilmente desde entornos pequeños a grandes.

- Obtenga un rendimiento óptimo mediante escaneos no intrusivos.

- Obtenga actualizaciones rápidas y frecuentes del equipo de investigación de BeyondTrust.

sábado, 27 de enero de 2018

Tipos de VPNs @ REDES

Una VPN es, como su nombre lo indica, una red privada virtual. Es decir que se trata de una conexión que une puntos remotos como si se tratara de una red privada pero desarrollada en realidad utilizando protocolos de tunelizado sobre un medio compartido.

Ese medio compartido puede ser Internet o la red de un proveedor de servicios.

El término suele asociarse a seguridad pero no es estrictamente así, no todas las VPNs son "seguras". Por ejemplo, una VLAN es una VPN ya que se trata de un segmento de red independiente que opera sobre una red conmutada más amplia, y no implementa mecanismos de seguridad.

Hay diferentes formas de abodar su tipología:

Desde la perspectiva de la seguridad.

Ese medio compartido puede ser Internet o la red de un proveedor de servicios.

El término suele asociarse a seguridad pero no es estrictamente así, no todas las VPNs son "seguras". Por ejemplo, una VLAN es una VPN ya que se trata de un segmento de red independiente que opera sobre una red conmutada más amplia, y no implementa mecanismos de seguridad.

Hay diferentes formas de abodar su tipología:

Desde la perspectiva de la seguridad.

- Hay VPNs "seguras" porque implementan sistemas de autenticación y control de privacidad.

Las más conocidas son las que implementan protocolos como IPsec o SSL. - Hay VPNs no-seguras que solamente aíslan tráfico.

Es el caso de las montadas utilizando túneles GRE o las VPN MPLS.

- VPNs gestionadas por el proveedor de servicios.

En la actualidad son básicamente los servicios de VPN MPLS sean en capa 2 o en capa 3.

Su implementación y despliegue es parte del servicio ofrecido por el proveedor. - VPNs gestionadas por las empresas.

Circunstancialmente son también VPNs seguras implementadas utilizando IPsec o SSL. Se trata de redes virtuales desplegadas directamente por la empresa o usuario sin intervención de un proveedor de servicios.

Suscribirse a:

Entradas (Atom)